Cyber Security

Detection & Response

Blocca gli attacchi mirati

GLOBSIT RAPID DETECTION & RESPONSE

Proteggi l’azienda e i suoi dati dagli attacchi informatici avanzati

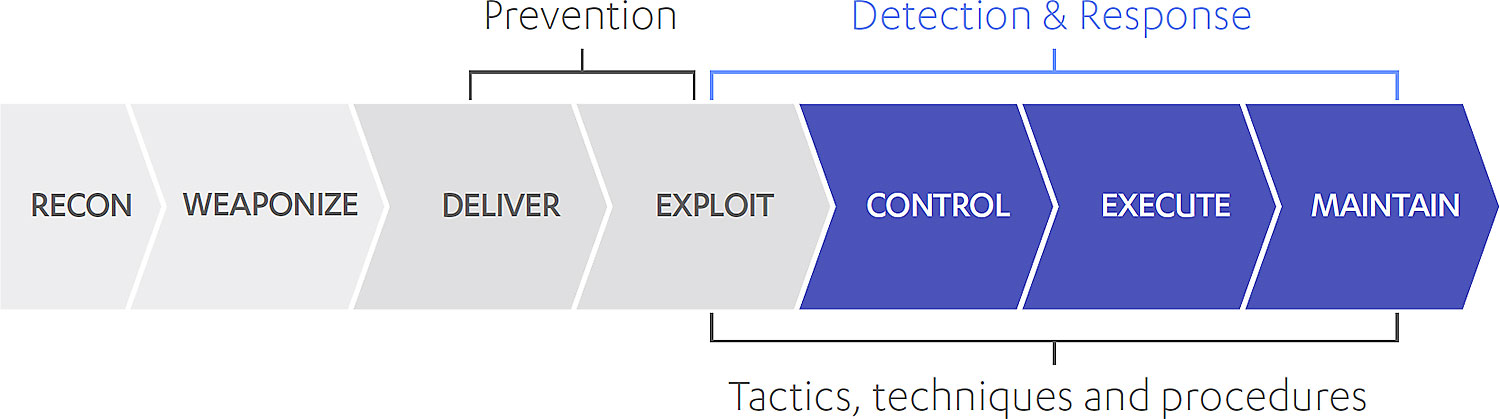

La prevenzione delle minacce pre-compromissione è uno dei pilastri della Cyber Security, ma non puoi affidarti solo a misure preventive per proteggere l’azienda e i suoi dati da tattiche, tecniche e procedure utilizzate dagli avversari negli attacchi mirati.

Il panorama delle minacce, in continua evoluzione, insieme ai requisiti normativi quali GDPR, richiedono alle aziende di essere preparate a rilevare violazioni in fase di post-compromissione. Questo significa garantire a un’azienda la capacità di rispondere rapidamente agli attacchi avanzati.

La soluzione Rapid Detection & Response, addestrata da un esperto team di threat hunting, consente al tuo team IT o ad un service provider certificato di proteggere la tua organizzazione dalle minacce avanzate. Con il supporto d’eccellenza degli esperti di cyber security globsit, gli specialisti IT della tua azienda saranno in grado di rispondere agli incidenti rapidamente ed efficacemente. Oppure se fai gestire le operazioni di detection and response ad un service provider, puoi concentrarti sul tuo core business e affidarti alla guida di esperti in caso di attacco.

PANORAMICA

Blocca gli attacchi mirati rapidamente con guida e automazione

Come rilevi un attacco sofisticato? Impieghi le più avanzate tecnologie di machine learning e analisi per proteggere la tua organizzazione da cyber minacce avanzate e violazioni.

La soluzione Endpoint Detection & Response (EDR) fornisce visibilità contestuale sulle minacce avanzate, consentendo di rilevare e rispondere agli attacchi mirati con l’automazione e la guida degli esperti.

Quando si verifica una violazione, hai bisogno di qualcosa di più di un avviso. Per pianificare la miglior risposta possibile, devi comprendere le specificità dell’attacco. I nostri meccanismi di Broad Context Detection™, insieme a service provider certificati e automazione integrata, bloccheranno rapidamente l’attacco e forniranno consigli pratici per ulteriori azioni di remediation.

COME FUNZIONA

La miglior tecnologia e gli esperti di Cyber Security di GLOBSIT al tuo servizio

[1] Sensori leggeri installati sugli endpoint monitorano gli eventi comportamentali generati dagli utenti, e li inviano ai meccanismi di Broad Context Detection™ e di analisi dei dati comportamentali in real-time per distinguere i modelli di comportamento malevoli da quelli normali degli utenti.

[2] Avvisi con punteggi di rischio e visualizzazione del contesto più ampio su tutti gli host coinvolti consentono di confermare un rilevamento in modo semplice, sia per il Partner Globsit sia per il tuo team IT, con un’opzione per richiedere a Globsit ulteriori indagini, o per attivare azioni di risposta automatizzate.

[3] Seguendo una rilevazione confermata, la soluzione fornisce consigli e raccomandazioni per guidarti nei vari passaggi necessari a contenere e porre rimedio velocemente all’attacco.

COME FUNZIONA

Come cercare un ago in un pagliaio – Un esempio concreto

Rilevare le minacce avanzate individuando i singoli piccoli eventi innescati dagli attaccanti è come cercare un ago in un pagliaio.

In un’installazione con 325 nodi presso un cliente, i nostri sensori hanno raccolto circa 500 milioni di eventi in un periodo di un mese. L’analisi dei dati grezzi nei nostri sistemi di backend hanno filtrato quel numero fino a 225.000 eventi.

Gli eventi sospetti sono stati ulteriormente analizzati dal meccanismo di Broad Context Detection™ per restringere il numero di rilevamenti a solo 24. Infine, quei 24 rilevamenti sono stati esaminati nel dettaglio e solo 7 sono stati confermati come minacce reali.

Permettere ai team IT e di sicurezza di focalizzarsi su meno rilevamenti, ma più accurati, porta ad azioni di risposta più rapide ed efficaci nel caso sia in corso un vero cyber attacco.

500 MILIONI

Dati di eventi / mese

Raccolti da 325 sensori sugli endpoint

225 000

Eventi sospetti

Dopo analisi comportamentale degli eventi in real-time

24

Rilevamenti

Dopo aver aggiunto un contesto più ampio agli eventi sospetti

7

Minacce reali

Rilevamenti confermati come minacce reali

VANTAGGI

VISIBILITÀ

Ottieni visibilità immediata sul tuo ambiente IT e sullo stato della sicurezza

• Migliora la visibilità sul tuo ambiente IT e stato di sicurezza tramite inventario di applicazioni e endpoint

• Identifica attività sospette raccogliendo e correlando eventi comportamentali oltre il malware commodity

• Fornisce avvisi con informazioni sul contesto ampio e criticità degli asset, semplificando la risposta agli incidenti

DETECTION

Proteggi il tuo business e i dati sensibili rilevando rapidamente le violazioni

• Rileva e blocca gli attacchi mirati rapidamente per minimizzare le interruzioni di business e l’impatto negativo sul brand

• Puoi avere la soluzione installata in poche ore, consentendoti di essere subito pronto a eventuali violazioni

• Soddisfa i requisiti normativi di PCI, HIPAA, e GDPR che obbligano a notificare le violazioni entro 72 ore

RESPONSE

Rispondi repentinamente con automazione e guida in caso di attacco

• Automazione e intelligence integrate aiutano il tuo team a concentrarsi solo sugli attacchi reali

• Gli avvisi includono guida alla risposta più adeguata, con l’opzione di automatizzare le azioni di risposta 24 ore su 24

• Supera la tua carenza di competenze o risorse rispondendo agli attacchi con un service provider certificato

FEATURE

Sensori Endpoint

Strumenti di monitoraggio leggeri e discreti, progettati per lavorare con qualsiasi soluzione di protezione endpoint

• I sensori vengono installati su tutte le macchine Windows e Mac rilevanti all’interno della tua organizzazione

• Infrastruttura single-client e di gestione con le soluzioni di sicurezza endpoint

• I sensori raccolgono dati comportamentali dai dispositivi endpoint senza compromettere la privacy dell’utente

Broad Context Detection™

La tecnologia proprietaria di detection F semplifica la comprensione della portata di un attacco mirato

• Analisi comportamentale in tempo reale, analisi reputazionale e dei big data con machine learning

• Posiziona automaticamente i rilevamenti in un contesto visualizzato su una sequenza temporale

• Include i livelli di rischio, la criticità degli host coinvolti e il panorama delle minacce prevalenti

Visibilità applicazioni

Ottenere visibilità sul tuo ambiente IT e sullo stato della sicurezza non è mai stato così facile

• Identifica tutte le applicazioni dannose o non desiderate, e le destinazioni estranee di diversi servizi cloud

• Sfrutta i dati reputazionali per identificare applicazioni potenzialmente dannose

• Pone restrizioni su applicazioni e servizi cloud potenzialmente dannosi anche prima che si verifichi una violazione

Risposta guidata

Ti prepara a gestire i cyber attacchi più avanzati con le risorse esistenti

• Guida alla risposta integrata e step-by-step; azioni remote per bloccare gli attacchi

• Fornitori di servizi certificati ti guidano e supportano nelle azioni di risposta

• Supporto dell’esclusivo servizio di threat analysis e guida degli esperti

Risposta automatica

Riduci l’impatto dei cyber attacchi mirati tramite azioni di risposta automatizzate 24 ore su 24.

• Azioni di risposta automatiche basate su criticità, livello di rischio e programmazione predefinita

• I livelli di rischio e criticità forniti dalla soluzione consentono di assegnare le priorità alle azioni di risposta

• Contiene gli attacchi rapidamente anche se il tuo team è disponibile solo durante l’orario lavorativo

CONTATTI

Tel. +39 095 981 130

WhatsApp + 39 379 133 8259

Email: info@globsit.com

CERTIFICAZIONI